Stratégie Zero Trust : au-delà du concept, une réponse concrète aux enjeux cyber de 2025 ?

Le risque zéro n’existe pas : pourquoi le Zero Trust est devenu un impératif stratégique

Les entreprises sont confrontées à une pression croissante pour protéger leurs actifs tout en restant agiles.

Le modèle Zero Trust (ou « confiance zéro ») apporte une réponse radicale : considérer que toute tentative d’accès est suspecte, même en provenance de l’intérieur.

Cette philosophie transforme les stratégies cyber, en s’alignant sur les réalités réglementaires (NIS2, DORA, CRA) et les usages digitaux désormais distribués.

Mais le Zero Trust est avant tout une démarche : il faut avoir audité le risque et compris les risques, pour allouer des ressources aux bons endroits.

Comprendre les fondations du Zero Trust

Le Zero Trust n’est pas un produit mais un changement de paradigme dans l’organisation. Il repose sur trois piliers fondamentaux : la vérification systématique des identités, l’analyse contextuelle des accès et la segmentation des ressources pour limiter les mouvements latéraux.

Audit cybersécurité et cartographie des risques : la première étape d’une stratégie Zero Trust efficace

Avant toute démarche technique, le Zero Trust repose sur une connaissance précise des failles potentielles de l’organisation. Il faut se poser les bonnes questions : où sont les vulnérabilités ? Quelle est leur criticité ? Quels sont les accès les plus exposés ?

Cette analyse permet d’allouer les ressources de protection de manière optimale.

Il ne faut plus faire confiance a priori, au-delà de tous les risques et de toutes les menaces qui nous entourent.

Si un attaquant a déjà pénétré dans l’organisation, que peut-il faire une fois à l’intérieur ? C’est la question à se poser. Le principe du moindre privilège est poussé à l’extrême dans le Zero Trust : l’objectif est de segmenter, pour rendre le moins accessible possible l’ensemble de nos données à un attaquant déjà entré.

ZTNA vs VPN : pourquoi le Zero Trust Network Access est la nouvelle norme pour sécuriser les accès distants

Le Zero Trust Network Access (ZTNA) constitue une évolution des modèles VPN traditionnels. Il permet de vérifier l’identité, le contexte, et le niveau de confiance de l’appareil avant tout accès aux ressources. Un élément clé pour contrer les risques liés au télétravail et aux connexions extérieures.

Zero Trust en entreprise : un changement de paradigme organisationnel

Le Zero Trust impose une rupture culturelle : on ne fait plus confiance par défaut à l’utilisateur ou au réseau interne. On applique le principe du moindre privilège à tous les niveaux. L’objectif : si un attaquant entre, il ne doit pas pouvoir circuler librement.

Trouver l’équilibre entre sécurité et expérience utilisateur

Une stratégie Zero Trust efficace trouve le juste milieu entre contrôle de la sécurité et fluidité de l’expérience utilisateur pour éviter la surcharge opérationnelle.

Zero Trust et expérience utilisateur : comment concilier sécurité et productivité en entreprise

Si la sécurité est fondamentale, elle ne doit pas devenir un frein à la performance opérationnelle. Des mécanismes comme le Single Sign-On (SSO) permettent de concilier protection et simplicité d’accès. Un Zero Trust trop strict peut créer de la frustration ou des contournements.

La sécurité au quotidien est toujours un compromis entre « Trop » et « Trop Peu »…

Reste à définir : quelles solutions pour quels usages ? Donc il faut de la visibilité !

Stratégie de sécurité adaptative : entre cloisonnement et fluidité des accès

La stratégie doit être adaptative : on ne protège pas de la même façon un accès à une base RH sensible ou à une interface de reporting marketing. Une bonne segmentation permet de moduler les exigences selon le risque.

Déployer le Zero Trust dans une PME : méthodologie et leviers

Déployer le Zero Trust dans une PME demande une approche itérative, centrée sur les usages, la gouvernance des accès et des briques technologiques modulables.

Déploiement Zero Trust en PME : analyser les usages avant d’agir

Le point de départ : l’analyse des usages. Comment les collaborateurs accèdent-ils aux données ? Quelles sont les interactions avec les fournisseurs, les clients ? Quelle est la cartographie réelle des flux ? C’est à partir de cette réalité qu’on construit une architecture Zero Trust pertinente.

Briques technologiques pour le Zero Trust : comment faire les bons choix ?

Il ne s’agit pas d’acheter une solution estampillée Zero Trust, mais de combiner intelligemment MFA, segmentation réseau, cloisonnement des accès, journaux de logs et outils de détection d’intrusion. Une gouvernance claire et une roadmap de déploiement sont essentielles.

PME et Zero Trust : adopter une approche progressive et scalable

Les PME et ETI peuvent difficilement tout transformer d’un coup. Une stratégie progressive permet de monter en maturité, avec des résultats visibles à chaque phase : MFA pour les accès critiques, ZTNA pour les utilisateurs distants, suivi des droits par rôle, etc.

ROI et opportunité stratégique : mesurer l’impact du Zero Trust

Le Zero Trust représente un investissement stratégique dont le ROI peut se mesurer par la réduction des risques, la conformité réglementaire et l’agilité organisationnelle.

Calculer le ROI d’une stratégie Zero Trust : quels indicateurs suivre ?

Selon Gartner (2023), les organisations ayant mis en place une stratégie Zero Trust bien structurée constatent une réduction de 50 % des incidents liés aux accès non autorisés dans les 12 mois suivant le déploiement. En moyenne, chaque euro investi dans une architecture Zero Trust bien dimensionnée génère entre 2,5 et 3 euros de bénéfices en réduction de coûts liés aux incidents, à la conformité ou à l’indisponibilité des services. Une démarche Zero Trust peut durer plusieurs mois.

Il est essentiel de fixer des objectifs mesurables : réduction des incidents, baisse du temps de détection, amélioration de la conformité. Le ROI peut être réévalué à chaque jalon.

Adapter le déploiement Zero Trust à la taille de l’organisation

Sachant que le processus va durer plusieurs mois, il faut avoir une approche ROIste (retour sur investissement) dans la démarche de mise en place Zero Trust dans l’organisation : quels coûts générés pour quels avantages obtenus?

Il y a bien évidemment une différence de maturation des projets Zero Trust entre les grands groupes, les ETI et les PME aujourd’hui.

Les grands groupes disposent souvent d’une cellule dédiée à la sécurité et peuvent dérouler un programme sur 2 à 3 ans. Les PME doivent adopter une approche plus agile, modulaire, orientée vers des résultats rapides et mesurables. L’intégration du Zero Trust doit être orientée usages, contraintes réglementaires (NIS2, DORA) et budget.

Cela implique un alignement étroit entre la direction générale, les équipes IT et les métiers concernés.

Zero Trust et transformation digitale : une opportunité stratégique pour les entreprises

Le Zero Trust n’est pas seulement un rempart contre les cybermenaces. C’est un accélérateur de transformation numérique. Il permet de renforcer la gouvernance des accès, d’intégrer plus sereinement des outils cloud, de piloter la conformité de manière proactive et de bâtir une culture de la sécurité.

Le Zero Trust est Le modèle de cybersécurité incontournable

Le modèle Zero Trust s’impose progressivement comme un standard d’architecture de sécurité. S’il implique un changement culturel et technique, il représente surtout une opportunité d’accéder à une sécurité de haut niveau, modulable, et alignée sur la réalité de chaque entreprise.

Liens utiles pour aller plus loin

https://cyber.gouv.fr/publications/le-modele-zero-trust

Partager cet article

Les articles cyber les plus lus

06/03/2024

Prix de la Startup Forum Incyber 2024 : 5 pépites cyber à la une !

Chaque année, le Forum Incyber récompense des pépites de l’écosystème cyber. Le choix du…

12/12/2023

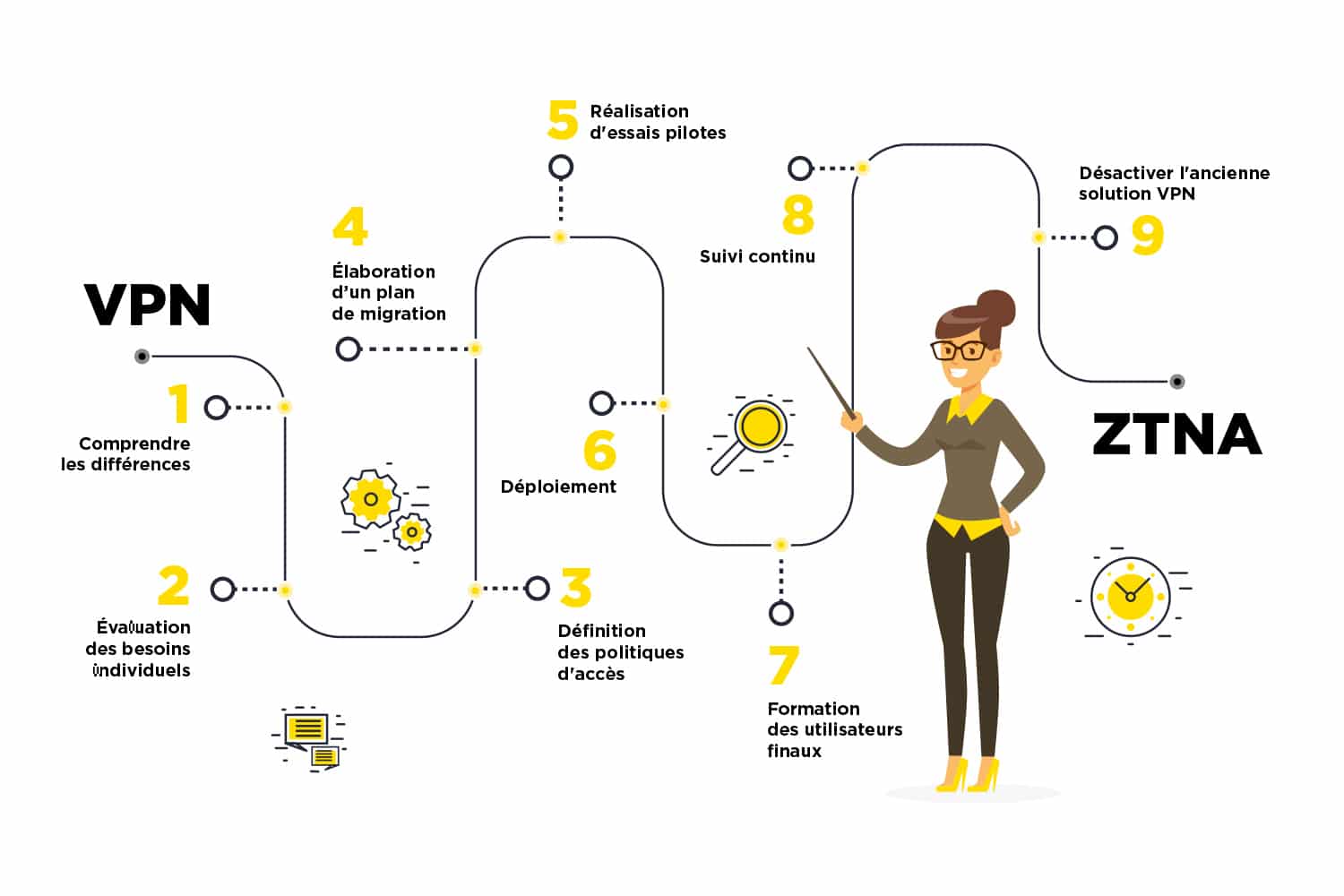

Comment passer du VPN traditionnel au ZTNA en 9 étapes

Pendant longtemps, les entreprises ont privilégié les VPN pour permettre aux employés de…

12/12/2023

Tout le monde (ou presque) fera du Zero Trust… et mieux vaut s’y préparer dès maintenant !

Dernièrement, en France, les organisations attaquées (par exemple les hôpitaux) avaient…